Что такое DMZ в роутере и как настроить демилитаризованную зону

Функциональные возможности Wi-Fi роутера довольно широки, но некоторые опции этого сетевого устройства совсем незнакомы некоторым пользователям. Безусловно определенные функции в интерфейсе устройства рядовым юзерам ни к чему, но если нужно решить нетривиальные задачи, то знать о них просто необходимо. Например, геймерам, имеющим дома игровой сервер или обезопасившим себя системой видеонаблюдения, чтобы открыть доступ к DVR видеорегистратору следует знать, что такое DMZ в роутере и как настроить виртуальную зону.

Многие рекомендуют в таких случаях сделать проброс портов. Это действительно актуально, но в этом случае есть риск столкнуться с некоторыми проблемами. Нередко под видеорегистратор для веб-интерфейса используется 80-тый порт, который изменить нельзя и вместе с этим на маршрутизаторе он тоже занят, а значит проброс портов в этом случае неактуален. Есть бывалые ребята, которые перенаправляют сетевой поток с участием брандмауэра, но на мой взгляд лучше воспользоваться встроенной в роутер опцией DMZ.

DMZ — это аббревиатура от выражения DeMilitarized Zone, что переводиться как Демилитаризованная зона. По сути это специализированный локальный сегмент сети, который содержит в себе общедоступные сервисы с полным открытым доступом для внутренней и внешней сети. Одновременно с этим, домашняя (частная) сеть остается закрытой за сетевым устройством и никаких изменений в ее работе нет.

После активации этой функции, ДМЗ-хост будет доступен из Всемирной сети с полным контролем над своей безопасностью. То бишь, все открытые порты, находящиеся в этой зоне, будут доступны из Интернета и локальной сети по доверенному IP-адресу. Таким образом DMZ обеспечивает необходимый уровень безопасности в локальной сети и дает возможность свести к минимуму ущерб в случае атаки на общедоступный (добавленный в ДМЗ) IP. Как вы понимаете, атакующий имеет только доступ к устройству, которое добавлено в Демилитаризованную зону.

Если вы добавили в эту зону регистратор, то можно просто изменить пароль, а вот игровой сервер нуждается в дополнительной настройке контроля и фильтрации в брандмауэре. Следует сказать, что, например, для компьютера, который добавлен в качестве узла DMZ, нужно отключить функцию DHCP-клиента (автоматическое получение IP-адреса) и присвоить ему статический IP. Это необходимо сделать из-за того, что функция DHCP может менять IP-адрес устройства.

Как включить и настроить DMZ на Wi-Fi роутере / модеме.

Бюджетные модели этих сетевых устройств не имеют возможности создать полноценную зону для всех участников в нашем сегменте сети, но нам это и не нужно. Главное, что есть возможность добавить в Демилитаризованную зону один IP-адрес видимой станции. Этим действием, мы сделаем DMZ-хост и откроем доступ из внешней сети ко всем его доступным портам.

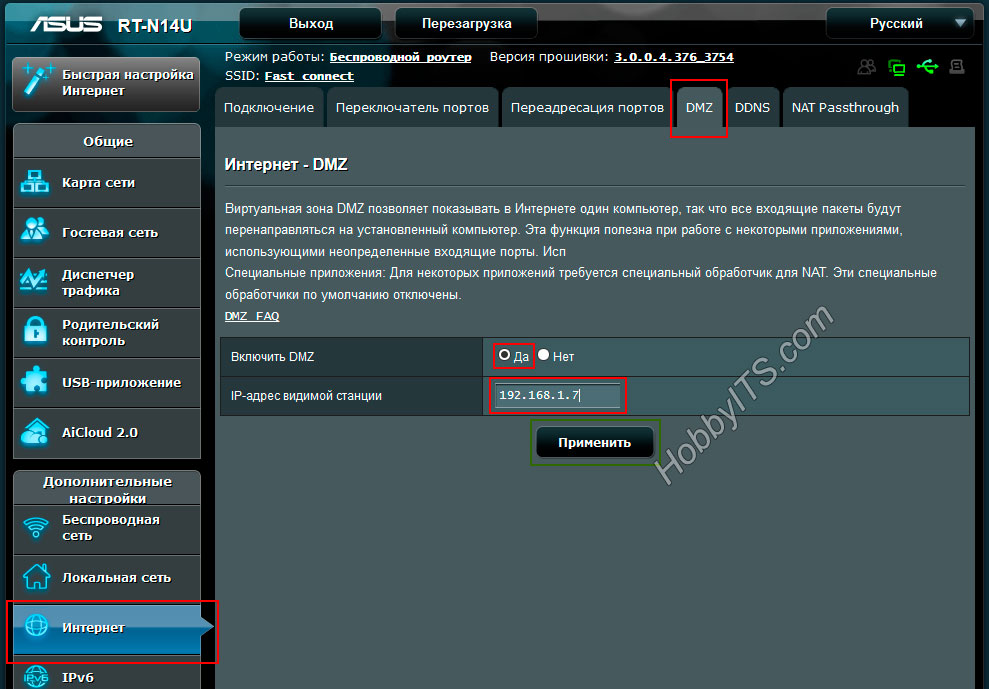

Зайдите в интерфейс маршрутизатора и в административной панели отыщите вкладку с названием DMZ. Например, у сетевых устройств от компании ASUS данная вкладка расположена в «Интернет» -> «DMZ».

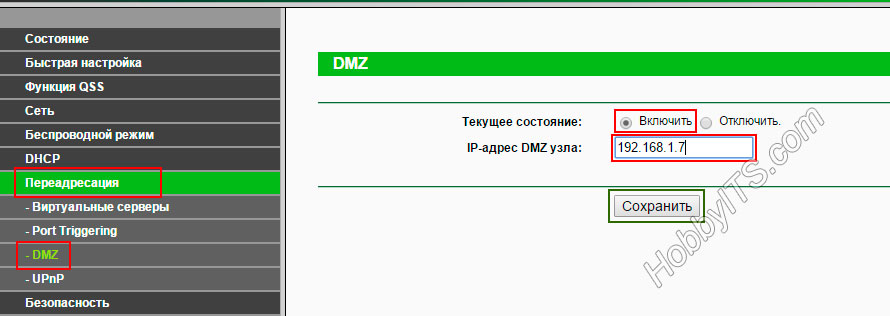

На роутере компании TP-Link включить DMZ можно в разделе «Переадресация» (Forwarding) -> «DMZ».

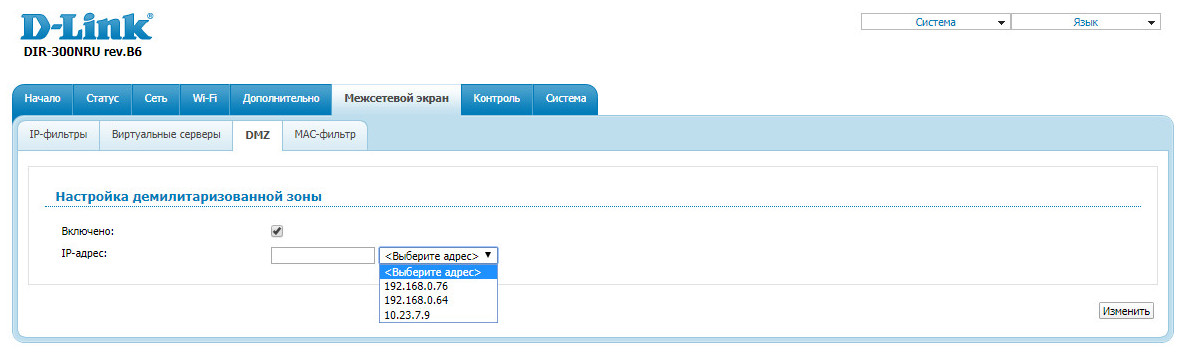

К сожалению, от других производителей сетевых устройств для создания скриншота сейчас под рукой нет, но где найти эту функцию в других моделях на словах скажу. Компания D-Link расположила ее в «Межсетевом экране», а Zyxel Keenetic может добавить эту опции в параметрах NAT.

Как видите включить DMZ на роутере достаточно просто. Желаю, чтобы различного рода атаки обходили вас стороной.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Что такое функция DMZ в роутере и как ее настроить

В большинстве случаев подключение компьютеров к интернету осуществляется через роутер, однако ничто не мешает подключить ПК и напрямую по Ethernet . Такой подход может иметь свои преимущества, например, при размещении домашнего игрового сервера или прямого обращения из интернета к видеорегистраторам. А вот в случае использования роутера все запросы из интернета не пройдут дальше маршрутизатора, маскирующего подключенные к нему устройства локальной сети.

Поэтому администраторы часто прибегают к такому решению как проброс портов, то есть открытию прямого доступа к физическому устройству или установленному на ПК программному обеспечению в локальной сети. Этот вполне рабочий способ, однако, не лишен недостатков. Если используемый внутренним устройством порт окажется занятым роутером, то проброс становится невозможным. Существуют обходные решения, но гораздо удобнее воспользоваться функцией DMZ , имеющейся в большинстве маршрутизаторов. DMZ или демилитаризованная зона — это область сети, которая содержит общедоступные сервисы, при этом домашняя сеть пользователя остается закрытой.

Настройка демилитаризованной зоны

Возможности обычных домашних роутеров в плане настройки зоны DMZ ограничены, отвести под нее целый сегмент сети вряд ли получится, зато вы можете добавить в нее одно устройство. При этом ваш роутер должен получать «белый», то есть уникальный IP -адрес, кроме того, добавляемое в демилитаризованную зону устройство должно иметь статический IP -адрес. Узнать, «белый» или «серый» у вас IP можно у провайдера, скорее всего это будет «серый» адрес, поскольку количество уникальных IP в глобальной сети ограничено. Выдача провайдерами «белых» IP поддерживается, но услуга эта в основном платная.

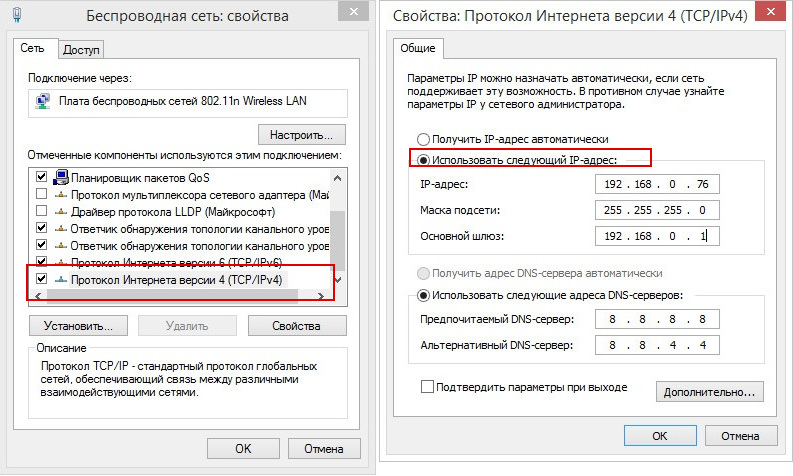

Если в DMZ добавляется ПК, на нём нужно установить статический IP .

Для этого в свойствах сети открываем протокол TCP/IP v4 , включаем радиокнопку «Использовать следующий IP-адрес» и вводим такие данные:

• IP-адрес — IP в диапазоне вашей сети. Если IP роутера, допустим, 192.168.0.1 , можно прописать адрес 192.168.0.76 или с другим двухзначным числом в конце;

• Маска подсети — стандартная 255.255.255.0 ;

• Основной шлюз — IP вашего роутера, узнать его можно командой ipconfig в командной строке.

Следующий этап — настройка роутера.

Заходим по адресу 192.168.0.1 или 192.168.1.1 в административную панель и ищем настройку DMZ.

В разных моделях маршрутизаторов она может располагаться в разных местах, в роутерах D-Link , например, она находится в разделе «Межсетевой экран».

Включив использование DMZ , пропишите или выберите в списке устройство, которое хотите добавить в демилитаризованную зону.

После сохранения настроек и перезагрузки роутера все порты будут открыты, а использующие входящие подключения программы на ПК станут считать, что имеют доступ в интернет напрямую.

Источник

Что такое DMZ в роутере

Аббревиатура DMZ расшифровывается как DeMilitarized Zone, то есть «Демилитаризованная зона». Неожиданно и непонятно какое это отношение имеет к роутеру. Однако на самом деле это очень полезная в ряде случаев вещь. Об этом и пойдёт речь в данной статье.

Назначение и использование DMZ

DMZ – это сегмент сети, создаваемый для сервисов и программ, которым требуется прямой доступ в интернет. Прямой доступ необходим для торрентов, мессенджеров, онлайн-игр, некоторых других программ. А также без него не обойтись, если вы хотите установить камеру видеонаблюдения и иметь к ней доступ через интернет.

Если компьютер, на котором запущена программа, подключается к интернету напрямую, минуя роутер, то необходимости использовать DMZ нет. Но если подключение осуществляется через роутер, то «достучаться» до программы из интернета не получится, потому что все запросы будут получены роутером и не переправлены внутрь локальной сети.

Для решения этой проблемы обычно используют проброс портов на роутере. Об этом на нашем сайте есть отдельная статья. Однако это не всегда удобно и кто-то предпочитает настраивать DMZ. Если вы настроите DMZ на вашем роутере и добавите в неё нужный узел сети, например, ПК, на котором запущен игровой сервер или видеорегистратор, к которому подключена IP-камера, этот узел будет виден из внешней сети так, как будто он подключен к интернету напрямую. Для остальных устройств вашей сети ничего не изменится – они будут работать так же, как и до этого.

Следует внимательно относиться к этим всем настройкам. Так как и проброс портов и DMZ – это потенциальная дыра в безопасности. Для повышения безопасности в крупных компаниях зачастую создают отдельную сеть для DMZ. Для того, чтобы закрыть доступ из сети DMZ к другим компьютерам, используют дополнительный маршрутизатор.

Настройка DMZ на роутере

Роутеры позволяют добавить в DMZ только одно устройство. Роутер должен получать «белый» IP-адрес. Только в этом случае будет возможен доступ к нему из глобальной сети. Информацию об этом можно получить у вашего интернет провайдера. Некоторые провайдеры бесплатно выдают внешний IP-адрес, но зачастую за эту услугу требуется дополнительная плата.

Установка статического IP-адреса

Добавить в DMZ можно только компьютер, имеющий статический IP-адрес. Поэтому первым делом меняем его. Для этого открываем свойства сетевого подключения и в настройках TCP/IP прописываем статический IP-адрес в диапазоне адресов вашей сети. Например, если у вашего роутера IP 192.168.0.1, то для компьютера можно указать 192.168.0.10. Маска подсети стандартная – 255.255.255.0. А в поле «Шлюз» нужно указать адрес вашего роутера.

На этом настройка компьютера завершена и можно переходить к настройкам роутера.

Настройка роутера

Первым делом DMZ на роутере нужно включить, поскольку по умолчанию она всегда отключена.

Находим соответствующий пункт меню в веб-интерфейсе устройства:

- На роутерах Asus нужная вкладка так и называется – DMZ.

- На роутерах TP-Link откройте пункт «Переадресация», а в нём будет подпункт DMZ.

- У D-Link ищите пункт «Межсетевой экран».

В любом случае на вкладке настроек нужно поставить галочку в поле «Включить». А рядом найти поле, которое называется «Адрес узла DMZ» или «Адрес видимой станции» (в зависимости от модели роутера могут быть другие варианты). В это поле вписываем статический адрес компьютера или другого устройства, которое нужно добавить в DMZ. В нашем случае это 192.168.0.10.

Сохраните настройки и перезапустите роутер. На этом всё: все порты на выбранном ПК открыты. Любая программа, которая использует входящие подключения, будет думать, что выходит в сеть напрямую. Все остальные программы будут работать в штатном режиме.

Ниже приведен пример настройки маршрутизатора с англоязычным интерфейсом.

Поэтому на устройстве, используемом в качестве узла DMZ, нужно обязательно установить файервол и антивирусную программу.

Источник

Базовая настройка NAT на ASA: Веб-сервер в DMZ в ASA, начиная с версии 8.3

Параметры загрузки

Об этом переводе

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Введение

Этот документ содержит простой пример настройки трансляции сетевых адресов (NAT) и списков контроля доступа (ACL) на межсетевом экране ASA для разрешения исходящих, а также входящих подключений. В этом документе описывается межсетевой экран с устройством адаптивной защиты (ASA) 5510, на котором работает версия кода ASA 9.1(1), но его можно легко применить к любой другой платформе межсетевого экрана ASA. Если используется платформа вроде ASA 5505, где используется VLAN вместо физического интерфейса, то необходимо соответствующим образом изменить типы интерфейсов.

Предварительные условия

Требования

Для этого документа отсутствуют особые требования.

Используемые компоненты

Содержащееся в этом документе описание построено на примере межсетевого экрана ASA 5510, на котором работает код ASA версии 9.1(1).

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Обзор

В конфигурации данного примера можно рассмотреть, какая конфигурация NAT и ACL будет необходима для того, чтобы разрешить входящий доступ веб-серверу в DMZ межсетевого экрана ASA, а также разрешить исходящее подключение с внутренних хостов и хостов DMZ. Это можно свести к двум целям:

- Разрешить хостам с внутренней стороны и в DMZ исходящее подключение к Интернету.

- Разрешить хостам в Интернете доступ к веб-серверу в DMZ с IP-адресом 192.168.1.100.

Прежде чем перейти к шагам, которые необходимо выполнить для достижения этих двух целей, в этом документе приводится краткий обзор способов работы списков ACL и NAT на более новых версиях кода ASA (версия 8.3 и более поздние).

Обзор списка контроля доступа

Списки контроля доступа (сокращенно «списки доступа» или ACL) являются методом, которым межсетевой экран ASA определяет, является ли трафик разрешенным или запрещенным. По умолчанию трафик, который проходит от более низкого к более высокому уровню безопасности, запрещен. Это можно переопределить в ACL, примененном к соответствующему интерфейсу безопасности нижнего уровня. Также ASA по умолчанию разрешает трафик от интерфейсов с более высоким к интерфейсам с более низким уровнем безопасности. Это поведение можно также переопределить в ACL.

В более ранних версиях кода ASA (8.2 и ранее) ASA сравнивал входящее подключение или пакет со списком ACL на интерфейсе, не отменяя сначала трансляцию пакета. Другими словами, ACL должен был разрешить пакет, как если бы требовалось перехватить этот пакет на интерфейсе. В коде версии 8.3 и более поздних версий ASA не преобразовывает пакет до проверки списков ACL интерфейса. Это означает, что для кода версии 8.3 и более поздних версий, как и в этом документе, разрешается трафик на реальный IP-адрес хоста, а не транслированный.

Обзор NAT

NAT на ASA в версии 8.3 и более поздних разделяется на два типа, известные как автоматическая NAT (Object NAT) и ручная NAT (Twice NAT). Первая из них, Object NAT, настраивается в определении сетевого объекта. Пример этого представлен далее в этом документе. Одно основное преимущество этого метода NAT состоит в том, что ASA автоматически упорядочивает правила для обработки, во избежание конфликтов. Это самая простая форма NAT, но с ней связано ограничение на глубину детализации конфигурации. Например, нельзя принять решение о трансляции на основе назначения в пакете, как можно сделать с помощью второго типа NAT — ручной NAT. Ручная NAT обеспечивает более глубокую детализацию, но требует настройки линий в правильном порядке, чтобы можно было добиться правильной работы. Это делает данный тип NAT сложнее, из-за чего он не будет использоваться в этом примере конфигурации.

Настройка

Начать работу

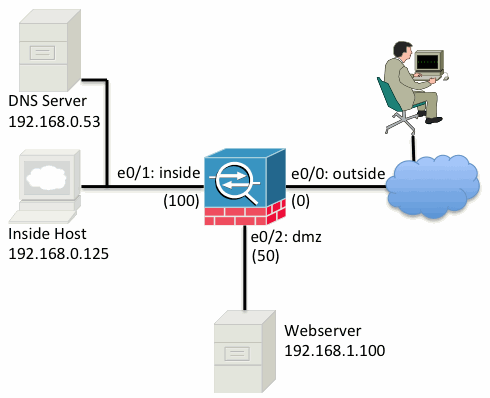

Базовая конфигурация ASA — это три интерфейса, связанных с тремя сегментами сети. Сегмент сети ISP подключен к интерфейсу Ethernet0/0 и маркирован outside с уровнем безопасности 0. Внутренняя сеть подключена к Ethernet0/1 и маркирована как inside с уровнем безопасности 100. Сегмент DMZ, где располагается веб-сервер, подключен к Ethernet0/2 и маркирован как DMZ с уровнем безопасности 50.

Конфигурация интерфейса и IP-адреса для примера показаны здесь:

Здесь можно видеть, что интерфейс ASA inside установлен с IP-адресом 192.168.0.1, и это шлюз по умолчанию для внутренних хостов. Интерфейс ASA inside настроен с IP-адресом, полученным от интернет-провайдера. Установлен маршрут по умолчанию, который задает следующий переход на шлюз интернет-провайдера. При использовании DHCP это выполняется автоматически. Интерфейс DMZ настроен с IP-адресом 192.168.1.1, и это шлюз по умолчанию для хостов на сегменте сети DMZ.

Топология

Вот наглядная схема прокладки кабелей и конфигурации:

Шаг 1. Настройка NAT для разрешения выхода хостов в Интернет

В этом примере используется Object NAT, называемая также AutoNAT. Первое, что необходимо настроить, — правила NAT, разрешающие хостам в сегментах inside и DMZ подключаться к Интернету. Поскольку эти хосты используют частные IP-адреса, необходимо преобразовать их в такие адреса, которые маршрутизируются в Интернете. В данном случае преобразуйте адреса так, чтобы они были похожи на IP-адрес интерфейса ASA outside. Если ваш внешний IP часто изменяется (возможно, из-за DHCP), то это самый прямой способ настройки.

Для настройки такой NAT необходимо создать сетевой объект, представляющий подсеть inside, а также объект, представляющий подсеть DMZ. В каждом из этих объектов настройте правило динамического преобразования сетевых адресов, которое будет выполнять трансляцию адресов портов (PAT) этих клиентов, поскольку они проходят от соответствующих интерфейсов к интерфейсу outside.

Эта конфигурация выглядит примерно так:

При рассмотрении рабочей конфигурации на этом этапе (с выводом команды show run) будет видно, что определение объекта разделено на две части выходных данных. Первая часть только указывает на то, что находится в объекте (хост/подсеть, IP-адрес и т. д.), в то время как второй раздел показывает, что правило NAT связало с этим объектом. Если взять первую запись из предыдущих выходных данных, произойдет следующее:

Когда хосты, которые соответствуют подсети 192.168.0.0/24, проходят от интерфейса inside к интерфейсу outside, вам требуется динамично транслировать их в интерфейс outside.

Шаг 2. Настройка NAT для доступа к веб-серверу из Интернета

Теперь, когда хосты на интерфейсах inside и DMZ могут выходить в Интернет, необходимо изменить конфигурацию так, чтобы пользователи в Интернете могли обращаться к нашему веб-серверу через порт TCP 80. В данном примере настройка состоит в том, чтобы пользователи Интернета могли подключаться к другому IP-адресу, предоставленному интернет-провайдером, — дополнительному IP-адресу, которым мы владеем. Для данного примера используйте адрес 198.51.100.101. С этой конфигурацией пользователи Интернета смогут получить доступ к веб-серверу DMZ путем обращения к адресу 198.51.100.101 через порт TCP 80. Используйте в этой задаче Object NAT, и ASA преобразует порт TCP 80 на веб-сервере (192.168.1.100) так, чтобы он выглядел подобно 198.51.100.101 на порту TCP 80 на интерфейсе outside. Как и в прошлый раз, определите объект и задайте правила трансляции для того объекта. Кроме того, определите второй объект для представления IP-адреса, в который будет транслироваться данный хост.

Эта конфигурация выглядит примерно так:

Подытожим, что означает это правило NAT в данном примере:

Когда хост, который соответствует IP-адресу 192.168.1.100 на сегментах DMZ, устанавливает соединение, полученное от порта TCP 80 (www), и это соединение выходит через интерфейс outside, вам требуется преобразовать его в порт TCP 80 (www) на интерфейсе outside и преобразовать этот IP-адрес в 198.51.100.101.

Выражение «полученный от порта TCP 80 (www)» кажется немного странным, но веб-трафик предназначается для порта 80. Важно понять, что эти правила NAT являются двунаправленными по своей природе. В результате можно зеркально отразить формулировку для перефразирования этого предложения. Результат имеет намного больше смысла:

Когда хосты на интерфейсе outside устанавливают подключение к 198.51.100.101 на порту TCP 80 (www) назначения, вы преобразуете IP-адрес назначения в 192.168.1.100, а портом назначения будет TCP 80 (www), и отправите его во внешнюю среду из DMZ.

В такой формулировке это имеет больше смысла. Затем необходимо настроить списки ACL.

Шаг 3. Настройка списков ACL

NAT настроена, уже недалеко осталось до завершения конфигурации. Помните, что списки ACL на ASA позволяют переопределить поведение системы безопасности по умолчанию, которое является следующим:

- Трафик, который идет от интерфейса с более низким уровнем безопасности, запрещается, когда он переходит к интерфейсу с более высоким уровнем безопасности.

- Трафик, который идет от интерфейса с более высоким уровнем безопасности, разрешается, когда он переходит к интерфейсу с более низким уровнем безопасности.

Таким образом, без добавления списков ACL в конфигурацию этот трафик в примере работает:

- Хосты на интерфейсе inside (уровень безопасности 100) могут подключаться к хостам на интерфейсе DMZ (уровень безопасности 50).

- Хосты на интерфейсе inside (уровень безопасности 100) могут подключаться к хостам на интерфейсе outside (уровень безопасности 0).

- Хосты на интерфейсе DMZ (уровень безопасности 50) могут подключаться к хостам на интерфейсе outside (уровень безопасности 0).

Однако следующий трафик будет запрещен:

- Хосты на интерфейсе outside (уровень безопасности 0) не смогут подключаться к хостам на интерфейсе inside (уровень безопасности 100).

- Хосты на интерфейсе outside (уровень безопасности 0) не смогут подключаться к хостам на интерфейсе DMZ (уровень безопасности 50).

- Хосты на интерфейсе DMZ (уровень безопасности 50) не смогут подключаться к хостам на интерфейсе inside (уровень безопасности 100).

Поскольку трафик от outside к DMZ запрещен ASA в текущей конфигурации, пользователи в Интернете не смогут получить доступ к веб-серверу, несмотря на конфигурацию NAT на шаге 2. Необходимо явно разрешить этот трафик. В коде версии 8.3 и более поздних необходимо использовать реальный IP-адрес хоста в ACL, а не преобразованный IP-адрес. Это означает, что конфигурации нужно разрешать трафик, предназначенный для адреса 192.168.1.100, а НЕ трафик, предназначенный для адреса 198.51.100.101 на порту 80. Для простоты объекты, определенные в шаге 2, будут также использоваться для этого ACL. Как только ACL создан, необходимо применить его к входящему трафику на внешнем интерфейсе.

Вот как выглядят команды настройки:

Состояния строк списка доступа:

Разрешить трафик от any (где) к хосту, представленному объектом webserver (192.168.1.100) на порту 80.

Важно, чтобы в конфигурации здесь использовалось ключевое слово any (любой). Поскольку IP-адрес источника клиентов неизвестен при его поступлении на ваш веб-сайт, укажите любое значение Any IP address (Любой IP-адрес).

Как насчет трафика от сегмента DMZ, предназначенного для хостов на сегменте сети inside? Например, сервер в сети inside, к которому требуется подключаться хостам из DMZ. Как ASA может разрешать только определенный трафик, предназначенный для сервера inside, и блокировать все остальное, предназначенное для сегмента inside из DMZ?

В данном примере предполагается, что существует сервер DNS во внутренней сети по IP-адресу 192.168.0.53, к которому хостам из DMZ требуется доступ для разрешения DNS. Вы создаете необходимый ACL и применяете его к интерфейсу DMZ таким образом, чтобы ASA мог переопределить поведение системы безопасности по умолчанию, упомянутое ранее, для трафика, который входит на этот интерфейс.

Вот как выглядят команды настройки:

ACL сложнее, чем простое разрешение трафика к серверу DNS на порт UDP 53. Если бы мы реализовали только первую строку permit (разрешить), то весь трафик из DMZ к хостам в Интернете блокировалось бы. В конце списков ACL неявно задается настройка deny ip any any. В результате ваши хосты DMZ не могли бы выйти в Интернет. Даже при том, что трафик от DMZ к outside разрешен по умолчанию, с применением ACL к интерфейсу DMZ такое поведение системы безопасности по умолчанию для интерфейса DMZ больше не действует, и необходимо явно разрешить трафик в ACL интерфейса.

Шаг 4. Тестирование конфигурации с помощью функции трассировщика пакетов

Теперь, когда конфигурация завершена, необходимо протестировать ее, чтобы удостовериться, что она работает. Самый простой способ — использовать действующие хосты (если это ваша сеть). Однако в интересах тестирования из интерфейса командной строки и дальнейшего исследования некоторых программных средств ASA используйте трассировщик пакетов, чтобы протестировать и потенциально отладить любые возможные проблемы.

Трассировщик пакетов работает путем моделирования пакета на основе серии параметров и внедрения этого пакета в канал передачи данных интерфейс, подобно способу, которым внедрялся бы реальный пакет в случае снятия с канала. Этот пакет следует через большое число проверок и процессов, которые выполняются по мере его прохождения через межсетевой экран, и трассировщик пакетов фиксирует результат. Моделируйте внутренний хост, выходящий на хост в Интернете. Приведенная ниже команда сообщает межсетевому экрану сделать следующее:

Моделировать пакет TCP, поступающий в интерфейс inside с IP-адреса 192.168.0.125 на порту источника 12345 и предназначенный для IP-адреса 203.0.113.1 на порту 80.

Конечным результатом является то, что трафик разрешается, то есть он прошел все проверки NAT и ACL в конфигурации и был отправлен из исходящего интерфейса — outside. Обратите внимание на то, что пакет был преобразован в фазе 3 и подробные сведения об этой фазе показывают, какое правило задействовано. Хост 192.168.0.125 динамически преобразуется в 198.51.100.100 согласно конфигурации.

Теперь запустите ее для подключения из Интернета к веб-серверу. Помните, хосты в Интернете обращаются к веб-серверу путем подключения к 198.51.100.101 на интерфейсе outside. Опять же, эта следующая команда преобразовывается в следующее:

Моделировать пакет TCP, поступающий в интерфейс outside с IP-адреса 192.0.2.123 на порту источника 12345 и предназначенный для IP-адреса 198.51.100.101 на порту 80.

Опять же, результат состоит в том, что пакет разрешается. Проверки ACL пройдены, конфигурация выглядит хорошо, и пользователи в Интернете (outside) должны быть в состоянии обратиться к данному веб-серверу с помощью внешнего IP-адреса.

Проверка

Процедуры проверки включены в Шаг 4. Тестирование конфигурации с функцией трассировщика пакетов.

Устранение неполадок

Для этой конфигурации в настоящее время нет сведений об устранении проблем.

Заключение

Настройка ASA для выполнения базовой NAT — не такая сложная задача. Приведенный в этом документе пример можно адаптировать к конкретному сценарию, если изменить IP-адреса и порты, используемые в примерах конфигурации. Окончательная конфигурация ASA при сочетании всего этого выглядит примерно так для ASA 5510:

На ASA 5505, например, с интерфейсами, подключенными, как показано ранее (outside подключен к Ethernet0/0, inside к Ethernet0/1, а DMZ к Ethernet0/2):

Источник